信息安全软件开发 构筑数字时代的防线

在当今高度数字化的世界中,信息安全已成为个人、企业乃至国家层面的核心关切。信息安全软件开发,正是应对这一挑战的关键技术领域,它致力于设计、构建和维护能够保护数据、系统和网络免受威胁的软件解决方案。本文将探讨信息安全软件开发的核心原则、主要类型、开发流程及其面临的挑战与未来趋势。

信息安全软件开发的核心原则

信息安全软件的开发并非简单的功能实现,而是贯穿于软件生命周期的一系列安全实践。其核心原则通常包括:

- 纵深防御(Defense in Depth):不依赖单一安全措施,而是通过多层次、多技术的防护手段构建复合型防御体系,即使一层被攻破,其他层仍能提供保护。

- 最小权限原则(Principle of Least Privilege):任何用户、进程或系统只应被授予完成其任务所必需的最小权限,以限制潜在攻击造成的损害。

- 安全开发生命周期(Secure Development Lifecycle, SDL):将安全考虑(如威胁建模、安全设计、代码审查、渗透测试)融入软件开发的每个阶段,而非仅在最后进行“安全补丁”。

- 默认安全(Secure by Default):软件在交付时的默认配置应是安全的,避免因用户不当配置而引入风险。

主要类型与功能

信息安全软件种类繁多,根据其防护目标和应用场景,主要可分为以下几类:

- 端点安全软件:如防病毒、反恶意软件、主机入侵检测/防御系统(HIDS/HIPS)等,保护终端设备(如PC、服务器、移动设备)。

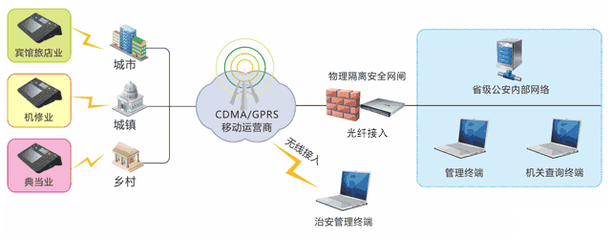

- 网络安全软件:如防火墙、入侵检测/防御系统(IDS/IPS)、VPN网关、网络访问控制(NAC)等,保护网络边界和内部流量。

- 应用安全软件:如Web应用防火墙(WAF)、运行时应用自我保护(RASP)、静态/动态应用安全测试(SAST/DAST)工具等,专注于保护特定应用程序。

- 数据安全软件:如加密软件、数据丢失防护(DLP)、数据脱敏工具等,确保数据的机密性、完整性和可用性。

- 身份与访问管理(IAM)软件:如单点登录(SSO)、多因素认证(MFA)、权限管理等,确保正确的人在正确的时间访问正确的资源。

- 安全运营与管理软件:如安全信息与事件管理(SIEM)、安全编排自动化与响应(SOAR)、漏洞管理平台等,用于集中监控、分析和响应安全事件。

开发流程与关键技术

一个典型的安全软件开发流程,在遵循SDL的基础上,通常包含以下关键环节:

- 需求分析与威胁建模:明确软件的安全目标和防护范围,识别潜在威胁、攻击面和风险点,是后续设计的基础。

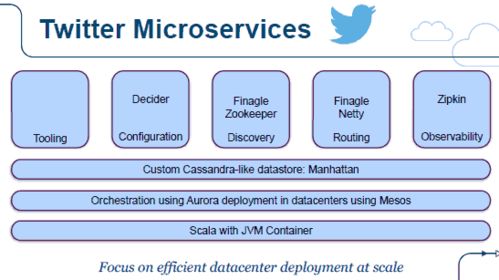

- 安全架构与设计:基于威胁模型,设计软件的安全架构,包括加密算法选择、身份验证机制、日志审计策略、安全通信协议等。

- 安全编码与实现:开发者需遵循安全编码规范(如OWASP Top 10、CWE Top 25),避免引入常见漏洞(如SQL注入、缓冲区溢出)。使用安全的库和框架至关重要。

- 安全测试与验证:结合自动化工具(如SAST/DAST)和人工渗透测试,对软件进行全方位安全评估,确保其能有效抵御已知和未知攻击。

- 部署、运维与响应:确保软件自身部署环境的安全,建立持续监控、漏洞修复和应急响应机制,应对新的威胁。

关键技术涉及密码学(非对称/对称加密、哈希函数、数字签名)、安全协议(TLS/SSL、IPsec)、逆向工程分析、恶意代码分析、人工智能(用于异常行为检测)等。

挑战与未来趋势

信息安全软件开发面临诸多挑战:攻击技术日新月异(如零日漏洞、APT攻击)、开发周期与安全要求的平衡、复杂系统集成带来的兼容性问题、以及专业安全人才的短缺。

该领域呈现以下趋势:

- DevSecOps的普及:将安全无缝集成到DevOps流程中,实现安全左移,实现更快的安全反馈和修复。

- 云原生与SaaS化:安全软件本身越来越多地采用云原生架构,并以服务(SaaS)形式交付,提供更灵活的弹性和可扩展性。

- 人工智能与机器学习的深度应用:不仅用于威胁检测,也开始用于自动化攻击模拟、代码安全审查和智能响应。

- 零信任架构的落地:“从不信任,始终验证”的理念推动着新一代身份和网络访问控制软件的发展。

- 隐私增强计算:随着数据隐私法规(如GDPR)的完善,能在保护数据隐私的同时进行计算和分析的技术(如同态加密、安全多方计算)将更受关注。

###

信息安全软件开发是保卫数字资产的基石,是一项持续演进、对抗性极强的技术工程。它要求开发者不仅具备扎实的编程能力,更需深刻理解攻击者的思维与技术。唯有将安全理念内化于开发文化的骨髓,采用系统化的方法和先进的技术,才能在这场没有硝烟的战争中,为我们的数字世界构筑起坚实可靠的防线。

如若转载,请注明出处:http://www.cxpdm.com/product/26.html

更新时间:2026-03-01 11:56:46